- Contribuer

- Comment afficher votre facture de transfert de données à traverse l’AWS NAT Gateway

- Réduisez les frais du NAT Gateway – utilisez des S3/Dynamo Gateway Endpoints

- Qu’est-ce qu’un NAT Gateway ?

- Qu’est-ce qu’un AWS S3 Gateway Endpoint?

- Étape 1 : Accédez à la console de création du Gateway Endpoint

- Étape 2 : Nommez et choisissez une catégorie de service

- Étape 3 : Sélection du service S3

- Étape 4 : Choisissez la VPC

- Étape 5 : sélectionnez la table de routage

- Étape 6 : Choisissez la stratégie d’accès

- Étape 7 : Balisez et créez le Gateway Endpoint

- Confirmer la création du Gateway Endpoint

- Des ressources (en français et anglais)

La semaine dernière, nous avons examiné comment économiser de l’argent avec le service S3 d’AWS en mettant en œuvre un hack rapide pour tirer parti de Intelligent Tiering.

Cette semaine, nous examinerons comment réduire les frais de transfert de données de notre facture mensuelle AWS et comment nous pouvons tirer parti de certaines configurations super simples pour réduire les frais du NAT Gateway dans notre VPC.

Contribuer

Avez-vous une idée pour réduire facilement les frais AWS ? N’hésitez pas à laisser un commentaire en bas de page !

Comment afficher votre facture de transfert de données à traverse l’AWS NAT Gateway

J’ai écrit un guide dans le dernier article que vous pouvez suivre pour afficher votre facture mensuelle d’AWS.

Dans la console de facturation, vous trouverez les deux éléments d’intérêt sur lequel nous nous concentrerons sur la réduction de notre facture presque dans son intégralité :

- Elastic Compute Cloud > {Region} > Amazon Elastic Compute Cloud NatGateway

Réduisez les frais du NAT Gateway – utilisez des S3/Dynamo Gateway Endpoints

Voyons maintenant comment réduire nos dépenses AWS NAT Gateway de notre facture mensuelle d’AWS.

Nous pouvons réduire la facture en limitant les quantités de données que nous transférons via la NAT Gateway en utilisant des Gateway Endpoints.

Avant de voir comment faire cela exactement, je nous propose que nous comprenions d’abord qu’est-ce que le NAT Gateway et pourquoi nous l’utilisons pour mieux comprendre comment nous pouvons éviter de l’utiliser.

Qu’est-ce qu’un NAT Gateway ?

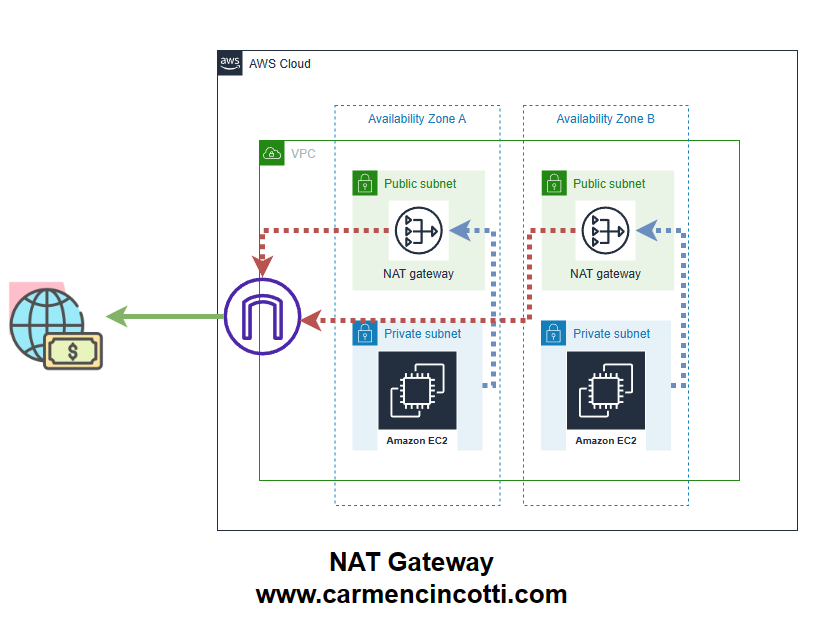

Un NAT Gateway (Network Address Translation) est un service qui permet aux instances dans un sous-réseau privé de se connecter à Internet ou à d’autres services AWS, tout en bloquant le trafic entrant depuis Internet.

Un NAT Gateway fonctionne en traduisant les adresses IP privées des instances en adresses IP publiques, leur permettant de communiquer avec des réseaux externes tout en restant cachées derrière le NAT Gateway.

Pourquoi utiliser un NAT Gateway ?

Un NAT Gateway peut être utile dans les scénarios où vous avez des instances dans un sous-réseau privé qui doivent accéder à Internet, mais vous ne voulez pas les exposer directement à Internet.

Il peut également être utilisé pour limiter le trafic sortant de votre VPC, en n’autorisant que le trafic provenant de vos instances privées et destinées à des destinations approuvées.

Dans l’ensemble, les NAT Gateways améliorent la sécurité en autorisant l’accès à des services externes tout en réduisant l’accès à vos services dans vos sous-réseaux privés par des entités externes inconnues.

Qu’est-ce qu’un AWS S3 Gateway Endpoint?

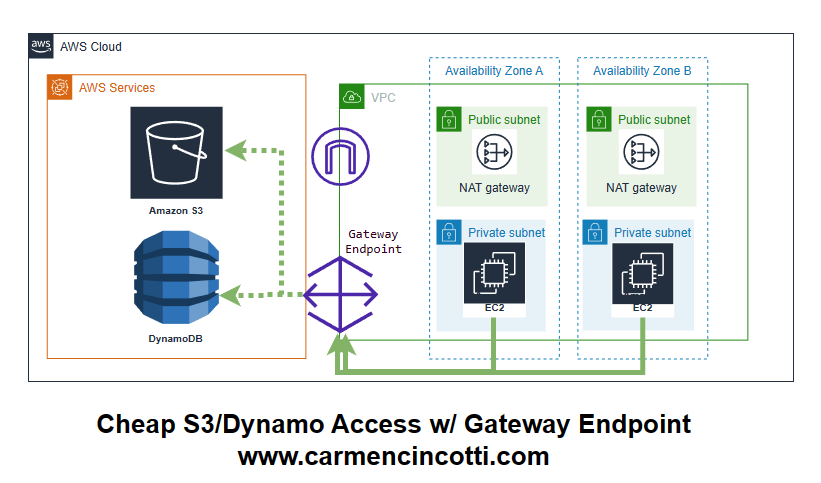

Un AWS S3 Gateway Endpoint est un point de terminaison géré par AWS qui vous permet de vous connecter à des S3 buckets depuis votre Amazon Virtual Private Cloud (VPC) sans avoir besoin d’utiliser un NAT Gateway.

Généralement, l’approche coûteuse pour accéder à S3 à partir d’un sous-réseau privé dans une VPC peut avoir l’infrastructure suivante :

D’après le schéma ci-dessus, pour que les instances EC2 du sous-réseau privé accèdent aux données dans S3, la requête et la réponse contenant les données de S3 doivent traverser le NAT Gateway et l’Internet Gateway — c’est très coûteux.

Examinons maintenant exactement la même demande de données provenant de nos instances EC2 dans des sous-réseaux privés, sauf que cette fois, nous utiliserons un S3 Gateway Endpoint :

Comme vous pouvez le voir, AWS privilégiera l’utilisation du S3 Gateway Endpoint et évitera d’envoyer du trafic via votre NAT Gateway et votre Internet Gateway — ce qui permet d’économiser beaucoup d’argent !

De plus lorsque vous créez un S3 Gateway Endpoint, cela permet une communication sécurisée avec S3, sans nécessiter d’accès à Internet. Cela rend l’accès aux données plus sécurisé et plus rapide !

## Le 5 minute hack – activer le S3 Gateway Endpoint

Voyons maintenant comment nous pouvons implémenter le S3 Gateway Endpoint dans notre propre projet.

Étape 1 : Accédez à la console de création du Gateway Endpoint

Pour commencer, accédez au AWS VPC Console de votre région d’intérêt.

Dans le menu de gauche, cliquez sur Virtual Private Cloud > Endpoints, ou naviguez jusqu’à la console Endpoints en cliquant ici.

Cliquez ensuite sur le bouton orange Create endpoint.

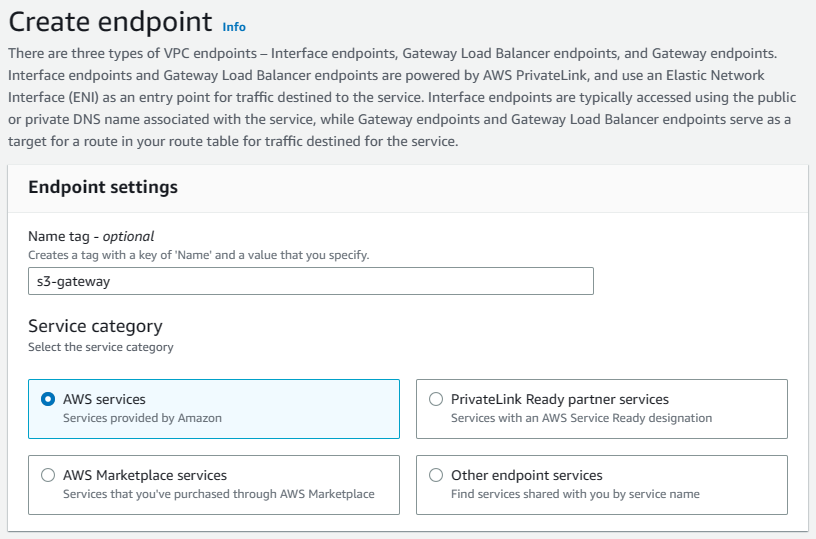

Étape 2 : Nommez et choisissez une catégorie de service

Dans la console “Create endpoint”, nous commencerons par nommer notre ressource de Gateway Endpoint. C’est arbitraire. J’ai utilisé s3-gateway.

Pour “Service Category”, nous choisirons AWS services.

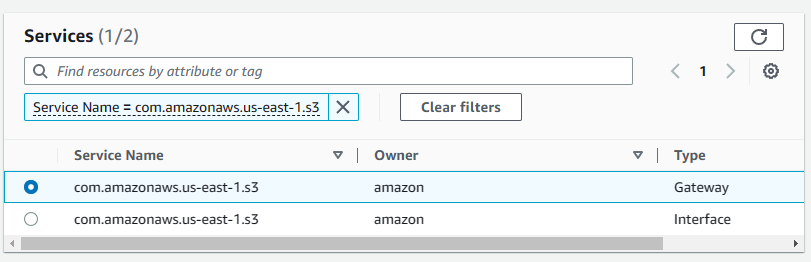

Étape 3 : Sélection du service S3

Vous devez sélectionner le nom du service pour suivre le modèle com.amazonaws.{REGION}.s3.

Dans cet exemple, comme j’utilise la région us-east-1, j’utiliserai le nom de service suivant : com.amazonaws.us-east-1.s3.

Le “Type” doit être Gateway.

DynamoDB Gateway Endpoint

Pour l’accès à DynamoDB, vous utiliserez un nom de service de com.amazonaws.region.dynamodb.

Étape 4 : Choisissez la VPC

Cette étape est simple. Tout ce que vous avez à faire est de sélectionner la VPC d’intérêt auquel vous souhaitez ajouter le Gateway Endpoint.

Étape 5 : sélectionnez la table de routage

Choisissez la table de routage qui comprend vos routes privées (associées à votre sous-réseau privé). Lisez la suite si vous ne savez pas comment déterminer cela.

Comment déterminer si la table de routage est associée à un sous-réseau privé

Une table de routage associée à un sous-réseau privé aura une adresse de NAT Gateway. La “Target” a un préfixe de nat-.

Une table de routage associée à un sous-réseau public inclura l’Internet Gateway (généralement abrégée en igw dans une table de routage).

Étape 6 : Choisissez la stratégie d’accès

Personnellement, je choisis Full access ici, mais si votre application a besoin d’une politique personnalisée, il est maintenant temps de la configurer.

Étape 7 : Balisez et créez le Gateway Endpoint

Si vous souhaitez ajouter des balises à votre nouveau Gateway Endpoint, c’est le moment de les ajouter !

Après avoir ajouté des balises, continuez et cliquez sur Create endpoint.

Désormais, toutes les données seront transférées comme par magie via le Gateway Endpoint, qui est gratuit!

Confirmer la création du Gateway Endpoint

Vous pouvez confirmer que le S3 Gateway Endpoint a été créé en accédant à la console de la table de routage que vous avez sélectionnée dans la console “Create endpoint”.

Vous devriez voir une Destination avec un préfixe de pl-.